分享文章

分享文章

新闻分类

-

《第一狂战士:卡赞》试玩版获赞!Steam好评率90%

-

电影《多想和你再见一面》定档

-

OPPO Find X8 Pro游戏实测:开启全满帧时代

-

被断言活不过18岁的渐冻症男子结婚

-

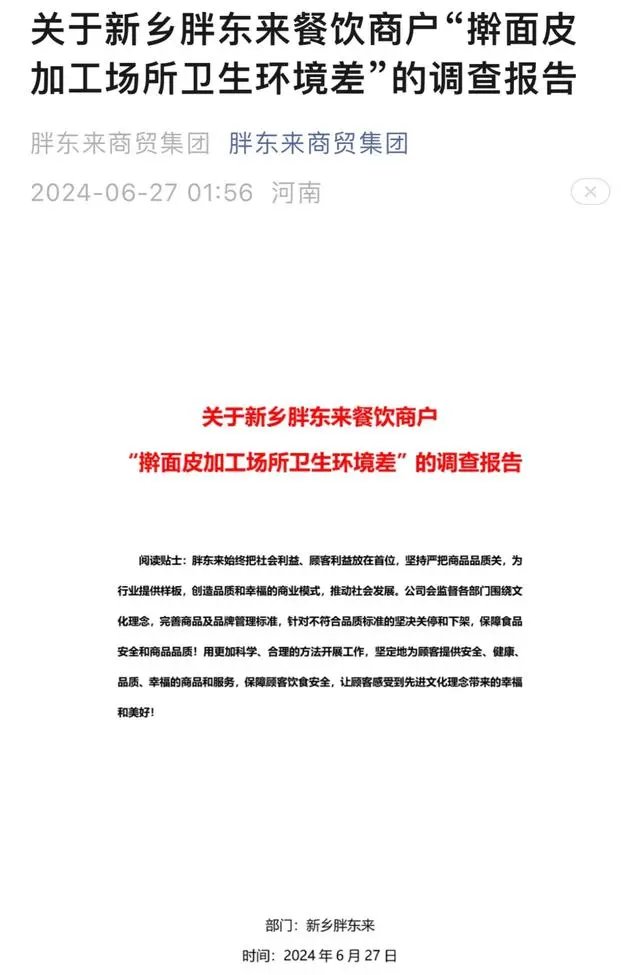

胖东来擀面皮退款现场排长队

-

交通枢纽河南降雪量将异常之大

-

航天员唐胜杰曾开过6种战斗机

-

《隐秘的角落》你忽略的细节里 藏着爱奇艺的新故事

-

钟美美哭诉父母离婚原因

-

56岁胡文英激情交缠床照流出

-

万魔发布1MORE Neo无线耳机 179元

-

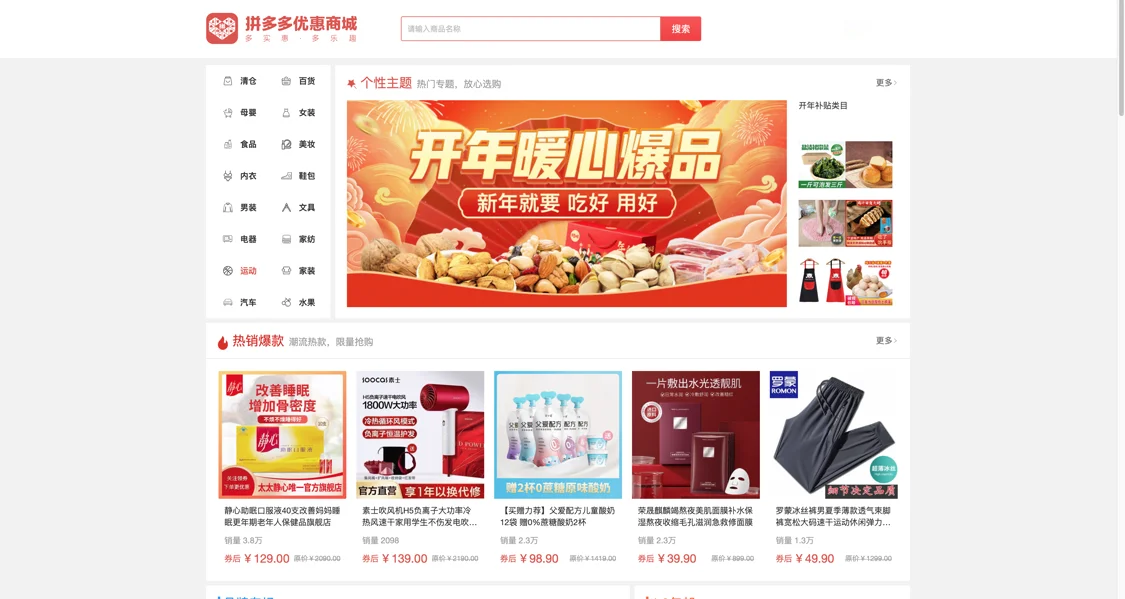

拼多多网页版终于上线,最大短板补足了吗?

-

《孤独的美食家》第10季今年10月开播

-

即时工具: 即用即走的在线工具箱

-

第一部黑匣子不排除损坏可能性第一部黑匣子不排除损坏可能性

-

吉利极氪汽车CEO安聪慧:今年进行5次OTA更新

-

微软收购动视暴雪登上央视新闻!玩家感慨:世界级游戏顶流

-

攻击者利用GitLab远程命令执行漏洞攻击云主机 植入Gitlab-daemon木马

-

又一网红的公司被收购!60%股权卖2.7亿

-

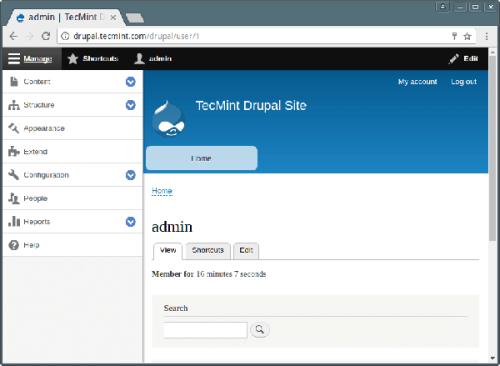

Drupal远程代码执行漏洞CVE-2019-6340

前言Drupal官方之前更新了一个非常关键的安全补丁,修复了因为接受的反序列化数据过滤不够严格,在开启REST的Web服务拓展模块的情况下,可能导致PHP代码执行的严重安全。根据官方公告和自身实践,8

赞助链接