分享文章

分享文章

警惕境外APT组织在GitHub投毒,攻击国内安全从业者、指定大企业

声明:该文章来自(微步在线研究响应中心)版权由原作者所有,K2OS渲染引擎提供网页加速服务。

近期网络流传网络安全从业人员使用的某提权工具被植入后门,造成了工具使用者的身份和数据泄露。经微步研判,该事件为东南亚APT组织“海莲花”利用GitHub发布带有木马的Cobalt Strike漏洞利用插件,针对网络安全人员发起的定向攻击。微步情报局已于2024年11月掌握该攻击事件,并已定位到攻击者Github账号。

事件概要

事件详情

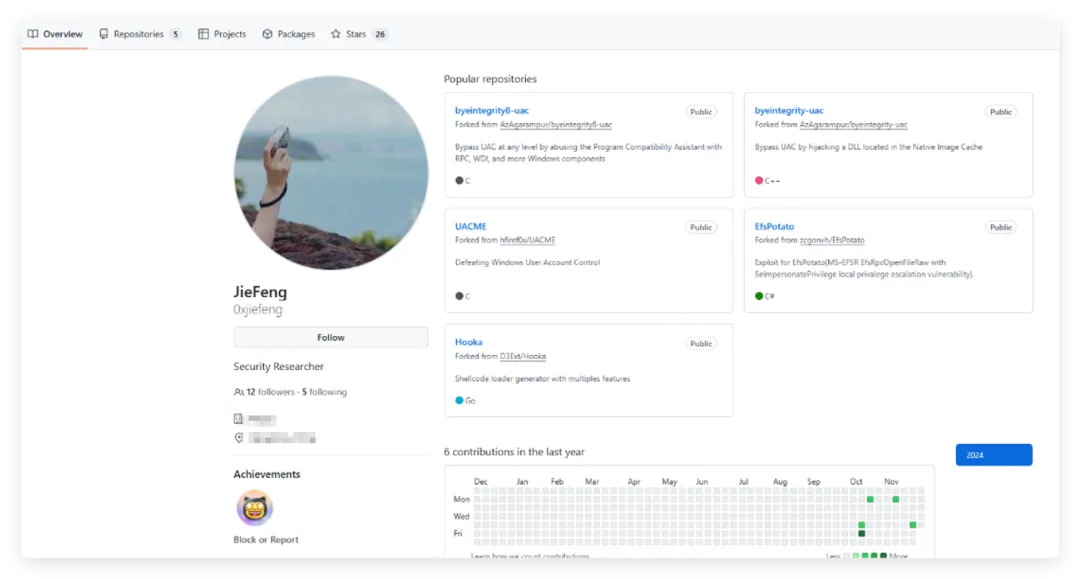

2024年10月10号,攻击者注册该账号,并伪装成国内某头部FinTech公司安全研究员,在主页fork各类安全工具项目来降低受害者戒备心理。

2024年10月14号和10月21号,攻击者共发布两个恶意投毒项目,内容为国内常用红队工具Cobalt Strike 的插件,包含新的漏洞利用功能,攻击者在项目介绍中使用中文描述,以此来吸引更多的国内安全行业目标人员。

当受害者使用Visual Studio打开 .sln 或者.csproj 项目文件后,Visual Studio 会自动加载并调用与之关联的 .suo 文件,从而触发执行其中恶意代码。此次事件中,“海莲花”首次使用了调用.suo文件的攻击手法,恶意代码执行一次即会被覆盖删除,具有极强的隐蔽性。

根据后续分析发现,此次投毒攻击事件在国内安全行业传播范围比较大,国内多家安全相关公众号分享此被投毒项目,存在大量浏览和转发。

关联分析

当目标受害者使用Visual Studio打开项目的解决方案文件 (.sln) 进行编译时,,Visual Studio会自动加载并调用相关的 .suo (解决方案用户选项) 文件,从而触发其中恶意代码执行。并且由于 Visual Studio 在关闭时将新内容保存到 .suo 文件,恶意代码就会被清除,从而使整个攻击行动更难以被发现。

C:\Users\Public\TTDIndexerX64\TTDReplay.dll

附录-IOC

回连Notion的page_id:

11f5edabab708090b982d1fe423f2c0b

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

- 1 习近平的科技情怀 7905129

- 2 湖北省委原书记蒋超良被查 7990004

- 3 《哪吒2》大爆之后最令人担忧的事 7824462

- 4 创新服务“换”出消费新活力 7754459

- 5 DeepSeek回答彩礼该给多少 7638695

- 6 蒋超良被查 湖北省委表态 7555385

- 7 《哪吒2》票房破130亿 7444039

- 8 有骑手试水京东外卖 日入500元 7389630

- 9 奶奶每天玩手机到凌晨近视2300度 7284326

- 10 官方通报湖南一大桥通车17个月开裂 7144461