分享文章

分享文章

受国家支持的黑客组织开展间谍活动

声明:该文章由作者(娅米)发表,转载此文章须经作者同意并请附上出处(0XUCN)及本页链接。。

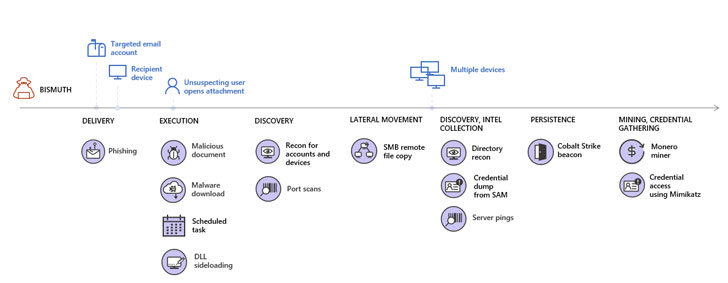

根据一项新的研究,自2012年以来,以网络间谍活动而闻名的国家性质的黑客,正在使用挖矿技术来躲避检测,并在受害者系统上建立持久性。

微软的365 Defender威胁情报团队称,今年7月至8月期间,该组织部署了Monero硬币矿工,对法国和越南的私营部门和政府机构进行攻击。

研究人员在昨天发表的一份分析报告中表示:“这些硬币矿工的背后或许隐藏着更邪恶的活动。”

此次攻击的主要受害者是越南的国有企业以及与越南政府机构有关联的实体。

微软把Bismuth比作“OceanLotus”(或APT32),将其与间谍软件攻击联系在一起,这些间谍软件使用定制和开源工具集攻击大型跨国公司、政府、金融服务、教育机构、人权和民权组织等。

此前,OceanLotus利用了macOS的一个新后门,攻击者能够窥探并窃取受感染机器的机密信息和敏感商业文件。

使用硬币矿工进行混入

尽管该组织的渗透策略和间谍活动基本上没有什么变化,但“硬币矿工”为他们提供了一种新的盈利方式。

这个想法是为了争取时间进行横向移动,感染像服务器这样的高价值目标,以便进一步传播。

为了实现这一点,攻击者针对受害者使用了特制的越南语编写的鱼叉式网络钓鱼邮件。在某些情况下,攻击者甚至与目标建立通信,以增加打开电子邮件中嵌入的恶意文档并触发感染链的机会。

另一种技术涉及使用DLL侧加载,其中合法库被恶意变体替换,利用过期版本的合法软件(如Microsoft Defender Antivirus、Sysinternals DebugView和Microsoft Word 2007)加载恶意DLL文件,并在受损设备和网络上建立一个持久的命令和控制(C2)通道。

新建立的通道随后被用来丢弃一些下一阶段的有效负载,包括用于网络扫描、凭证盗窃、Monero硬币挖掘和执行侦察的工具,其结果以“.csv”文件的形式传回服务器。

躲避策略

微软表示:“攻击者通过与正常的网络活动或预期会得到低关注的常见威胁混合在一起来躲避检测。”

建议企业通过加强电子邮件过滤和防火墙设置,加强凭证保护,启用多因素身份验证来限制用于获得初始访问权限的攻击面。

消息及封面来源:The Hacker News ;译者:芋泥啵啵奶茶。

本文由 HackerNews.cc 翻译整理。

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

- 1 中国减贫成果激励着许多国家 7933970

- 2 A股接连两日现“离奇”规律 7956652

- 3 中国对日本等国试行免签 7887125

- 4 “互联网发展报告”划重点 7725062

- 5 王楚钦复仇莫雷加德晋级四强 7679511

- 6 受王宝强资助孩子父亲发声 7525120

- 7 女生半裸遭男保洁刷卡闯入 酒店回应 7406019

- 8 辽宁一辆运钞车发生自燃 7381550

- 9 晒旅游照片贫困生保研清华?校方回应 7215554

- 10 相约乌镇峰会 共话“智能向善” 7185170

![用户八八子:提前过夏天啦~ 出来玩好开心哦[舔屏][舔屏][舔屏] ](https://imgs.knowsafe.com:8087/img/aideep/2021/7/14/a3976df1ea31e79666363c0f64d41712.jpg?w=204)