分享文章

分享文章

数十亿设备面临 BLESA 低功耗蓝牙重连欺骗攻击的安全威胁

声明:该文章由作者(ksbugs)发表,转载此文章须经作者同意并请附上出处(0XUCN)及本页链接。。

研究人员刚刚曝光了低功耗蓝牙协议存在的一个严重安全漏洞,其全名为低功耗蓝牙欺骗攻击(简称 BLESA),预计有数十亿计的智能手机、平板 / 笔记本电脑、物联网设备首次影响。与此前普遍涉及配对操作的常见漏洞不同,新型 BLESA 攻击是在易被忽略的蓝牙重新连接过程之后发生的。作为经典蓝牙标准的瘦版本,其旨在节省电能和保障续航。

得益于省电节能的特性,低功耗蓝牙(BLE)已在过去十年里被广泛采用,但相关安全漏洞也不断被研究人员曝光。近日,普渡大学的 7 名学者,就在一项新研究中曝光了 BLE 的重连欺骗漏洞。

配对操作期间,两台 BLE 设备(客户 / 服务端)已经过相互认证,并沟通好了彼此的加密密钥。在将蓝牙设备移出范围,下次又返回时,即可对其进行自动重连。

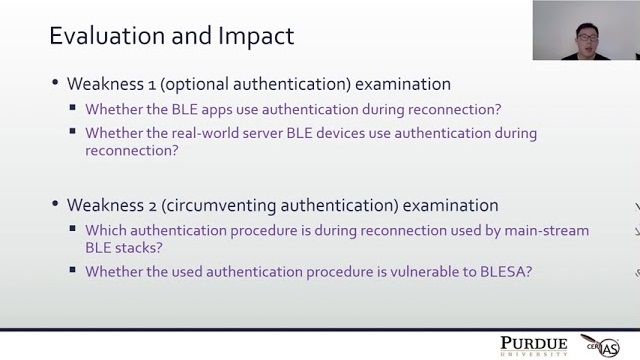

然而研究团队指出,BLE 的官方规范,并未使用足够强的语言来描述重连过程。结果导致在软件供应链的下游,两套系统之间被引入了一个现实的安全隐患。

因为设备重连期间的身份验证是“可选”项,而不是强制性的。若用户设备无法强制 IoT 设备对通信的数据进行身份验证,便很有可能被其绕过。

若被附近攻击者绕过了重连验证,便为 BLESA 攻击敞开了大门。具体说来是,攻击者可将带有错误信息的欺骗数据发送到 BLE 设备,并诱使用户或自动化流程作出错误的决定。

目前已知的是,基于 Linux 的 BlueZ IoT 设备、基于 Android 的 Fluoride、以及 iOS 的 BLE 堆栈都易受到 BLESA 攻击,而 Windows 平台上的 BLE 堆栈则相对安全。

在上月发布的论文中,可知截止 2020 年 6 月,苹果已将 CVE-2020-9770 分配给该漏洞,并作出了修复。然而运行 Android 10 的 Google Pixel XL,仍未采取更加切实有效的防护措施。

好消息是,BlueZ 开发团队表示将弃用易受 BLESA 攻击的部分代码,并换成可适当实现 BLE 重连的修补代码。

不过就像此前的所有蓝牙漏洞一样,对所有易受攻击的设备进行修补,将是系统管理员的一个噩梦(数十亿计的设备)。

如需了解更多有关 BLESA 攻击的详情,还请查阅 8 月在 USENINX WOOT 2020 会议上发表的这篇论文,原标题为《BLESA:针对低功耗蓝牙的重连欺骗攻击》。

(稿源:cnBeta)

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

- 1 大国来信 友谊之桥 7963359

- 2 日本特大地震警告:概率升至80% 7951016

- 3 杨子直播求婚黄圣依 7874918

- 4 春运高铁上空的守护者 7755763

- 5 郭德纲认证郭麒麟为德云社继承人 7630342

- 6 中国赴泰旅游不降反增 7505803

- 7 女孩零下二十多度穿公主鞋上街 7438159

- 8 43岁郭晶晶拍新年广告 五官好优越 7309003

- 9 广东都快干成厂东了 7287709

- 10 湖北鼓王张明智去世 7167468