分享文章

分享文章

历史首次:安全专家已提取用于加密英特尔CPU微代码的密钥

援引外媒报道,安全研究专家已经成功提取了用于加密英特尔处理器微代码更新的密钥,而这可能会对芯片的使用方式以及保护方式产生广泛且深远的影响。英特尔对处理器发布的微代码更新(修复安全漏洞和其他类型错误)通常会经过加密,而伴随着密钥的提取,意味着恶意黑客或业务爱好者使用自己的微代码更新处理器。

独立研究人员马克西姆·高里亚奇(Maxim Goryachy)表示:“现阶段,很难评估这个漏洞的安全影响。但不管怎么说,这是对英特尔处理器安全的历史性突破,你可以在内部执行微代码并进行分析篡改”。这个项目由 Goryachy 和另外两名研究人员 Dmitry Sklyarov 和 Mark Ermolov,以及安全公司 Positive Technologies 共同推进。

这一发现的起源是在三年前,当时 Goryachy 和 Ermolov 发现了一个索引为 Intel SA-00086 的严重漏洞,该漏洞使他们能够在芯片独立内核中执行自己选择的代码,该芯片包括一个称为 Intel Management Engine 的子系统。英特尔修复了该错误并发布了补丁,但由于始终可以将芯片回滚到较早的固件版本,然后加以利用,因此无法有效消除该漏洞。

五个月前,这三人利用该漏洞访问了 Red Unlock(一种嵌入到英特尔芯片中的服务模式),公司工程师使用此模式在芯片公开发布之前调试微代码。研究人员将他们的工具命名为用于访问此先前未记录的调试器Chip Red Pill的工具,因为它使研究人员可以体验通常无法进入的芯片内部工作原理。

Red Unlock

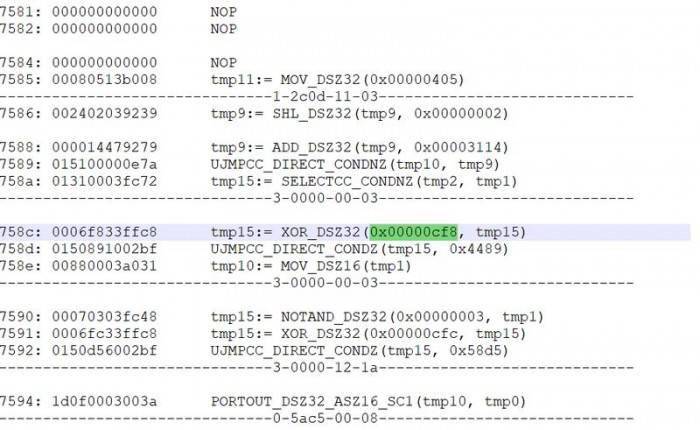

研究人员以“红色解锁”模式访问基于Goldmont的CPU,可以使研究人员提取一个称为MSROM的特殊ROM区域,该区域是微代码定序器ROM的缩写。随后,他们开始了对微代码进行反向工程的艰苦过程。经过几个月的分析,它揭示了更新过程及其使用的 RC4 密钥。但是,该分析并未揭示英特尔用于加密证明更新真实性的签名密钥。

英特尔发言人在一份声明中写道:

所描述的问题并不代表对客户的安全隐患,并且我们不依赖对红色解锁背后的信息进行混淆来作为安全措施。除了缓解 INTEL-SA-00086 之外,遵循英特尔制造指导的 OEM 都已经缓解了这项研究所需的 OEM 特定解锁功能。

这意味着攻击者无法使用Chip Red Pill及其公开给远程易受攻击的CPU的解密密钥,至少不能将其链接到当前未知的其他漏洞。同样,攻击者无法使用这些技术来感染基于Goldmont的设备的供应链。但是,该技术确实为黑客提供了可能性,这些黑客可以物理访问运行这些CPU之一的计算机。

来源:cnBeta

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 民营企业和民营企业家勇担重任 7914080

- 2 DeepSeek回答存多少钱有安全感 7929324

- 3 上万人涌去杭州周边追雪 多车碰撞 7837288

- 4 中国家电的出海秘诀在这里 7763864

- 5 《家有儿女》花了多少经费在餐桌上 7681446

- 6 小学生神还原《哪吒2》土拨鼠抬头 7588420

- 7 U20国足遭沙特绝杀 无缘世青赛 7476487

- 8 下周将迎超级大回暖 气温火箭式飙升 7341491

- 9 章若楠演技被评是木头 7281985

- 10 超级计算机算出人类灭绝时间 7168399

娅米

娅米