分享文章

分享文章

Active Directory任意域用户可获得域管理权限 极易引发勒索事件

2021年12月12日,中安网星身份安全研究中心监测到GitHub上公开了CVE-2021-42287/CVE-2021-42278 权限提升漏洞POC。

Active Directory 是大部分企业内部的核心身份基础设施,负责大量系统的身份认证与计算机管理。域内管理权限涉及企业身份核心,一直以来都是企业内网安全的重要关注内容。

本次披露的CVE-2021-42287/CVE-2021-42278 权限提升漏洞可将域内的任意用户提升至域管权限,对企业身份认证及相关数据资产造成了严重威胁。

中安网星身份安全平台研究中心提醒 Active Directory 用户:尽快采取安全措施,预防该漏洞攻击。

目前,智域目录安全平台基于事前安全检查、事中安全监控、事后安全修复的整体AD安全防护解决方案,可有效阻止由该漏洞来的权限提升攻击。

以下是有关该漏洞以及相关预防措施的详细内容。

1、漏洞风险等级评定

2、漏洞概述

在 AD 域中请求ST票证时,首先需要提供 TGT票据。当 KDC 未找到请求的ST票证时,KDC 会自动再次搜索带有$结尾的用户。

漏洞原理:如果获得了 DC 用户的TGT票据且域内有一台名为DC$域控,再将DC用户删除,此时使用该 TGT去请求s4u2self,如果域控制器帐户DC$存在,那么DC就能获得域控制器帐户(机器用户DC$)的ST票证。

假如域内有一台域控名为 DC(域控对应的机器用户为 DC$),此时攻击者利用漏洞 CVE-2021-42287 创建一个机器用户ZAWX$,再把机器用户ZAWX$的sAMAccountName改成DC。然后利用DC去申请一个TGT票据。再把DC的sAMAccountName改为ZAWX$。这个时候KDC就会判断域内没有DC和这个用户,自动去搜索DC$(DC$是域内已经的域控DC的sAMAccountName),攻击者利用刚刚申请的TGT进行S4U2self,模拟域内的域管去请求域控DC的ST票据,最终获得域控制器DC的权限。

漏洞复现利用截图:

中安网星智域目录安全平台已于2021年12月12日发布漏洞检测规则与修复措施,已部署目录安全平台的客户请尽快安排升级,未部署目录安全平台的企业请尽快采取相关安全措施阻止漏洞攻击。

3、修复建议

1、安装补丁KB5008602、KB5008380

2、通过域控的 ADSI 编辑器工具将 AD 域的MAQ配置为0,此做法将中断此漏洞的利用链。

同时可以通过智域平台扫描 MAQ 值是否配置正确。

4、智域目录安全平台解决方案

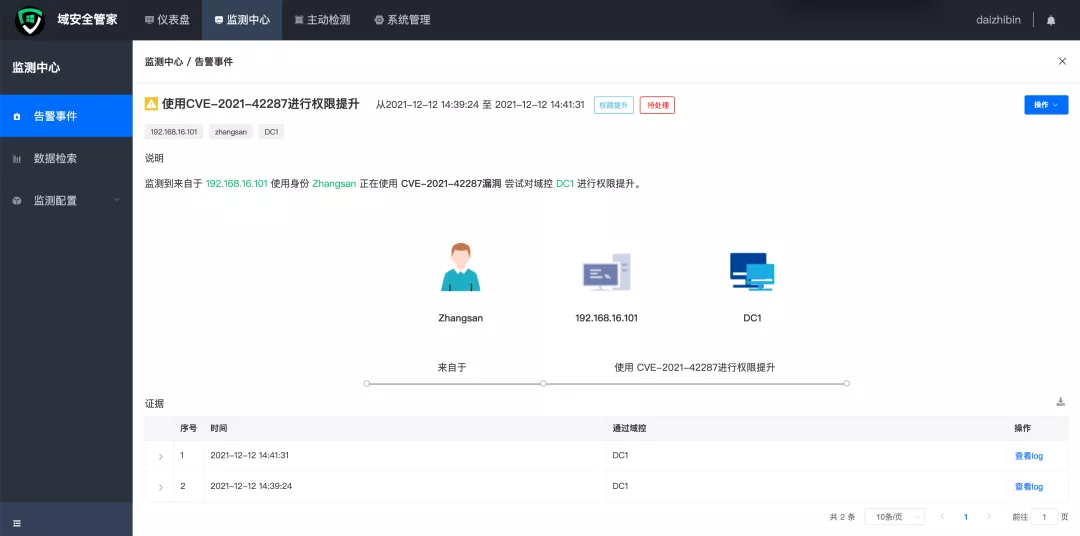

针对CVE-2021-42287/CVE-2021-42278 权限提升漏洞,智域目录安全平台已经支持对该漏洞进行检测预警:

在检测到相关威胁行为后,可通过隔离攻击来源,阻断攻击链,有效阻止该攻击行为后续可能造成的AD失陷问题。

了解相关漏洞及最新详情,请关注中安网星公众号,后台留言“漏洞”获取“漏洞缓解方案”。

同时也可以通过公众号留言联系中安网星AD安全研究人员,获取相关技术支持,我们也将同步更新研究最新进展。

参考来源:

https://exploit.ph/cve-2021-42287-cve-2021-42278-weaponisation.html

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 两会上 总书记关心的那些事 7954557

- 2 雷军建议优化新能源车牌颜色 7995260

- 3 反制!中国对美部分商品加征关税 7804901

- 4 向着中国式现代化奋力进发 7783320

- 5 美国返还41件中国文物艺术品 7651119

- 6 全国政协十四届三次会议开幕会 7528359

- 7 捏造80后死亡率5.2% 多人被处罚 7495428

- 8 人大代表:建议推进免费学前教育 7312701

- 9 建议统一公布禁养犬大型犬名录 7228686

- 10 中国制造进阶“升级版” 7154240

我不是酒神

我不是酒神