分享文章

分享文章

新的PetitPotam NTLM中继攻击能让黑客接管Windows域控

Windows 操作系统中一个新发现的安全漏洞可被利用来强制远程 Windows 服务器(包括域控制器)向恶意目的地进行身份验证,从而允许攻击者发起 NTLM 中继攻击并完全接管 Windows 域。

这个被称为“ PetitPotam ”的问题是由安全研究员 Gilles Lionel 发现的,他上周分享了技术细节和概念验证 (PoC) 代码,并指出该漏洞通过强制“Windows 主机通过 MS 向其他机器进行身份验证而起作用” -EFSRPC EfsRpcOpenFileRaw 函数。”

MS-EFSRPC是 Microsoft 的加密文件系统远程协议,用于对远程存储和通过网络访问的加密数据执行“维护和管理操作”。

具体来说,该攻击使域控制器能够使用 MS-EFSRPC 接口在恶意行为者的控制下对远程 NTLM 进行身份验证并共享其身份验证信息。这是通过连接到LSARPC来完成的,从而导致目标服务器连接到任意服务器并执行 NTLM 身份验证的场景。

TRUESEC 的 Hasain Alshakarti说: “攻击者可以通过使用 MS-EFSRPC 协议将 DC NTLM 凭据中继到 Active Directory 证书服务 AD CS Web 注册页面以注册 DC 证书,从而以域控制器为目标来发送其凭据。” “这将有效地为攻击者提供一个身份验证证书,该证书可用于作为 DC 访问域服务并破坏整个域。

虽然禁用对 MS-EFSRPC 的支持并不能阻止攻击运行,但微软此后发布了针对该问题的缓解措施,同时将“PetitPotam”描述为“经典的 NTLM 中继攻击”,它允许具有网络访问权限的攻击者拦截合法客户端和服务器之间的身份验证流量,并中继那些经过验证的身份验证请求以访问网络服务。

微软指出:“为了防止在启用了 NTLM 的网络上发生 NTLM 中继攻击,域管理员必须确保允许 NTLM 身份验证的服务使用诸如扩展身份验证保护 (EPA) 或签名功能(如 SMB 签名)之类的保护措施。” “PetitPotam 利用服务器,其中 Active Directory 证书服务 (AD CS) 未配置 NTLM 中继攻击保护。”

为了防止这种攻击,Windows 制造商建议客户在域控制器上禁用 NTLM 身份验证。如果出于兼容性原因无法关闭 NTLM,该公司敦促用户采取以下两个步骤之一 –

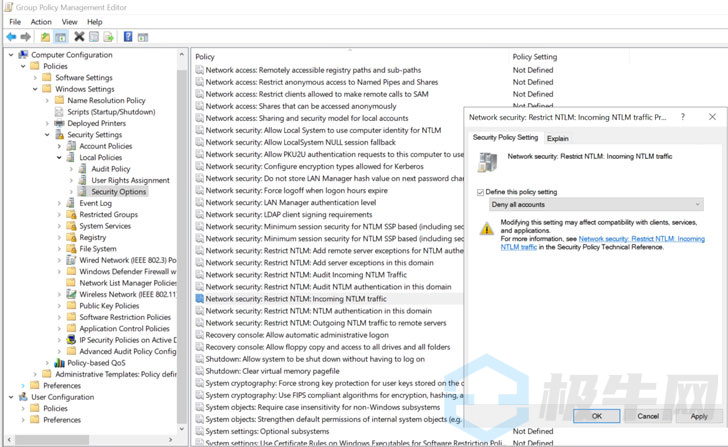

使用组策略网络安全:限制 NTLM:传入 NTLM 流量在域中的任何 AD CS 服务器上禁用 NTLM。

在运行“证书颁发机构 Web 注册”或“证书注册 Web 服务”服务的域中的 AD CS 服务器上禁用 Internet 信息服务 (IIS) 的 NTLM

PetitPotam 标志着过去一个月内在 PrintNightmare和SeriousSAM(又名 HiveNightmare)漏洞之后披露的第三个主要 Windows 安全问题。

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 农文旅融合绘就美丽乡村新图景 7979157

- 2 超级计算机算出人类灭绝时间 7991522

- 3 130亿三岁影帝接了多少广告 7860591

- 4 春回大地农事起 春耕备耕正当时 7792593

- 5 天雷滚滚我好怕怕传到联合国 7694995

- 6 下周将迎超级大回暖 气温火箭式飙升 7537866

- 7 男生用镜头记录下女友5年的蜕变 7420062

- 8 《家有儿女》花了多少经费在餐桌上 7355599

- 9 美国将完全退出联合国?联合国回应 7226303

- 10 女子称就诊时遭不当接触 院方回应 7145357

![桃瑞思 家人们,我也重回韩流2012了哈哈 那年我14岁 你呢[喵喵]](https://imgs.knowsafe.com:8087/img/aideep/2021/11/14/e88ef06bb80f60b829b4017b2a7a7ab3.jpg?w=204)

imkowan

imkowan