分享文章

分享文章

黑客利用木马安全软件针对韩国用户进行供应链攻击

网络安全研究人员揭秘了韩国一场新型供应链攻击,该攻击滥用合法安全软件和窃取的数字证书,在目标系统上分发远程管理工具(RAT)。

Slovak网络安全公司ESET将此次行动归咎于Lazarus集团,该集团也被称为“Hidden Cobra”。ESET表示,黑客利用了该国的强制要求,即互联网用户必须安装额外的安全软件。

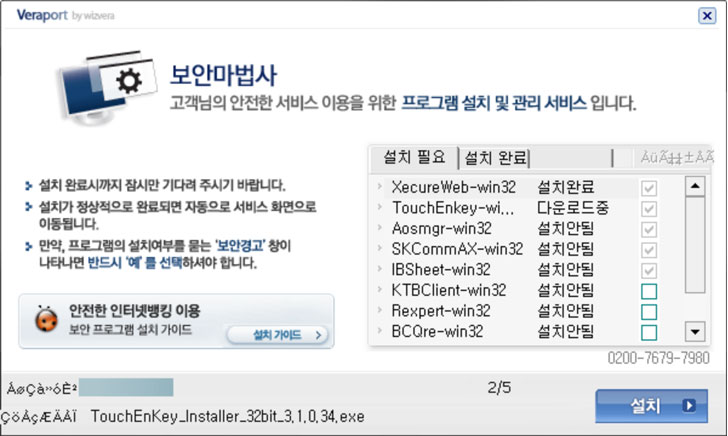

虽然攻击范围有限,但它利用了WIZVERA VeraPort,该程序被宣传为“旨在整合和管理与互联网银行相关的安装程序的程序”,比如银行向个人和企业发放的数字证书,以确保所有交易和处理支付的安全。

这是韩国长期以来针对受害者的间谍攻击的最新进展,包括Operation Troy、2011年的DDoS攻击,以及过去十年针对银行机构和加密货币交易所的攻击。

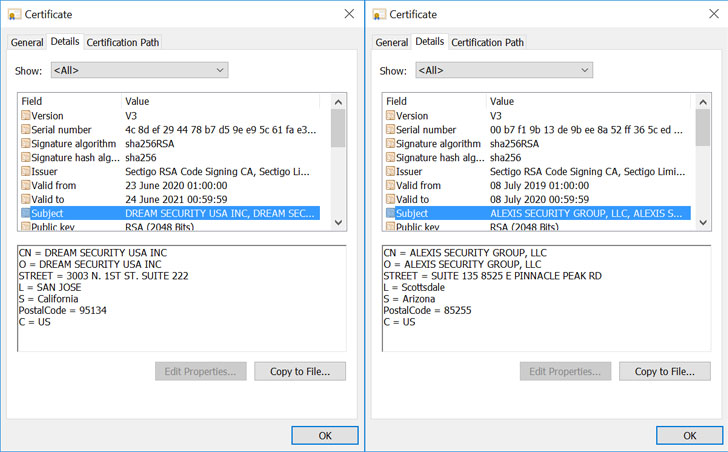

除了使用上述安装安全软件的技术从合法但受到损害的网站传递恶意软件外,攻击者还使用非法获得的代码签名证书来签署恶意软件样本,其中一份发给了韩国一家名为Dream Security USA的安全公司在美国的分公司。

ESET研究人员PeterKálnai表示:“攻击者将Lazarus恶意软件样本伪装成合法软件。这些样本具有与韩国合法软件相似的文件名,图标和资源。”“被攻击的网站结合了WIZVERA VeraPort支持和特定的VeraPort配置选项,使得攻击者能够执行这种攻击。”

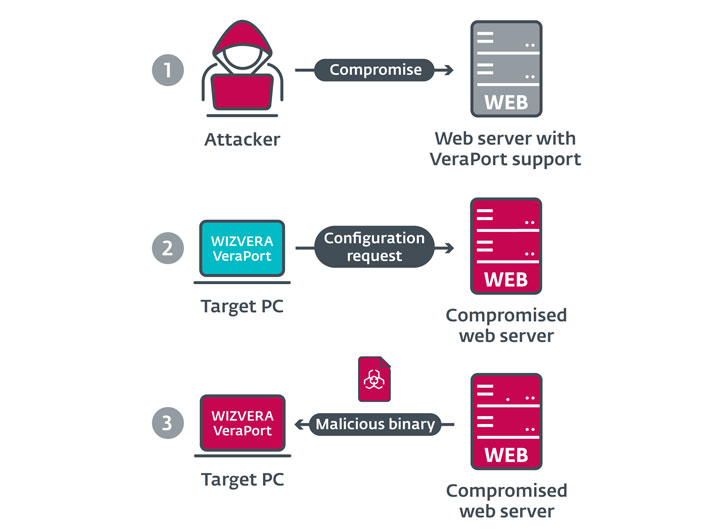

ESET的研究人员指出,攻击者的目标是那些使用VeraPort的网站,这些网站还附带了一个base64编码的XML配置文件,其中包含要安装的软件列表及其相关下载URL。ESET的研究人员表示,攻击者通过损害一个合法的网站,然后用非法获得的代码签名证书签署交付有效载荷。

研究人员指出:“WIZVERA VeraPort配置包含一个选项,可以在执行之前对下载的二进制文件进行数字签名验证,并且在大多数情况下,这个选项是默认启用的。”“但是,VeraPort只验证数字签名是有效的,而不检查它属于谁。”

然后,二进制文件继续下载一个恶意软件卸载程序,该程序提取另外两个组件——加载器和下载器,后者被加载器注入到一个Windows进程中(“svchost.exe”)。下载器获取的最后阶段有效载荷采用RAT的形式,它带有允许恶意软件在受害者的文件系统上执行操作的命令,并从攻击者的武器库中下载和执行辅助工具。

更重要的是,此次行动似乎是另一场名为“Operation BookCodes”的攻击的延续,今年4月初韩国互联网与安全局(Korea Internet & Security Agency)详细描述了这一攻击,该攻击在TTPs和命令与控制(C2)基础设施上存在明显重叠。

研究人员表示,“攻击者对供应链攻击特别感兴趣,因为他们可以在同一时间秘密地在许多电脑上部署恶意软件。”

“支持VeraPort的网站的所有者可以通过启用特定选项(例如在VeraPort配置中指定二进制文件的哈希值)来降低此类攻击的可能性,如果网站已经受到了攻击也可以采用这种方法。”

消息来源:The Hacker News ;封面来自网络;译者:芋泥啵啵奶茶。

本文由 HackerNews.cc 翻译整理。

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 把最好的精神食粮奉献给人民 7919522

- 2 DeepSeek评中国最宜居城市 7901131

- 3 网友呼吁《难哄》下架 7846108

- 4 手机国补满月 持续点燃消费热潮 7760491

- 5 戚薇李承铉 离婚是另外一个节目 7678158

- 6 民警建议家里不要安装摄像头 7529288

- 7 《哪吒2》海外票房破亿 7414121

- 8 男子家门口布置风水阵吓坏邻居 7330327

- 9 制作人员做无量仙翁时以为是好人 7258978

- 10 港股收盘:阿里巴巴涨超14% 7159169

娅米

娅米