分享文章

分享文章

Evilnum黑客使用新的基于Python的木马攻击金融公司

至少自2018年以来,一家以金融科技行业为目标的攻击者改变了策略,加入了一种新的基于Python的远程访问特洛伊木马(RAT),该木马可以窃取密码、文档、浏览器cookie、电子邮件凭据和其他敏感信息。

在Cyber eason研究人员昨天发表的一项分析中,Evilnum不仅调整了其感染链,而且还部署了一个名为“ PyVil RAT”的Python RAT,它具有收集信息,截屏,捕获击键数据,打开SSH shell的功能,并且部署了新工具。

网络安全公司表示:“从2018年的第一份报告到今天,该集团的TTP已经随着不同的工具而发展,而集团继续专注于金融科技目标。”。

“这些变化包括感染链和持久性的改变,随着时间的推移正在扩展的新基础设施,以及使用新的Python脚本远程访问木马(RAT)”来监视其受感染的目标。

在过去的两年中,Evilnum与针对英国和欧盟范围内的公司的几次恶意软件攻击活动有关,这些恶意软件攻击活动涉及使用JavaScript和C#编写的后门程序,以及通过从恶意软件服务提供商Golden Chickens购买的工具。

早在7月,APT小组就被定位为使用鱼叉式网络钓鱼电子邮件的公司,这些电子邮件包含指向托管在Google云端硬盘上的ZIP文件的链接,以窃取软件许可证,客户信用卡信息以及投资和交易文件。

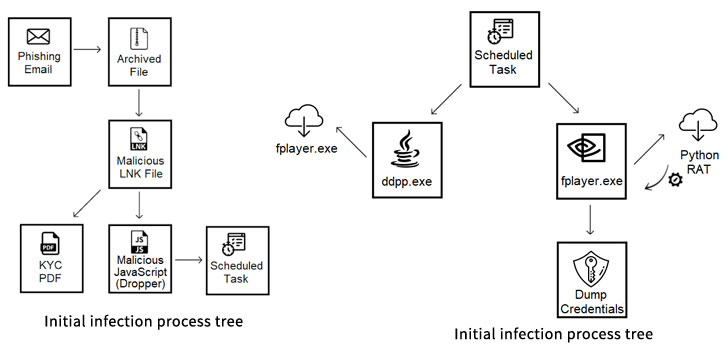

虽然他们在受感染系统中获得最初立足点的作案手法保持不变,但感染程序已发生重大变化。

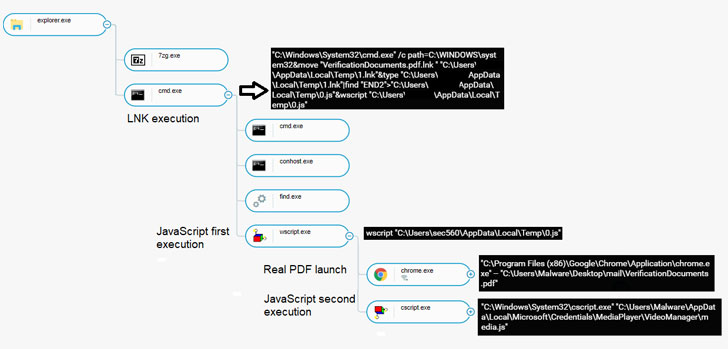

除了使用带有假冒的鱼叉式网络钓鱼电子邮件(KYC)来诱骗金融业员工触发恶意软件外,攻击还从使用具有后门功能的基于JavaScript的特洛伊木马转移到了能够提供隐藏在合法可执行文件的修改版本中的恶意有效载荷,旨在逃避检测。

研究人员说:“JavaScript是这个新感染链的第一步,最终以有效载荷的传递为最终结果,该载荷是用py2exe编译的Python编写的RAT,Nocturnus研究人员称其为PyVil RAT。”

多进程传递过程(“ ddpp.exe”)在执行时,解压缩shellcode以便与攻击者控制的服务器建立通信,并接收第二个加密的可执行文件(“ fplayer.exe”),该文件用作下一阶段的下载程序以进行提取Python RAT。

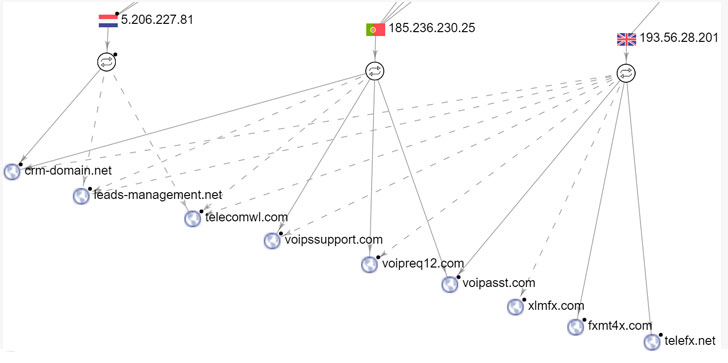

研究人员指出:“在该小组的先前活动中,Evilnum的工具避免使用域与C2进行通信,而仅使用IP地址。” “虽然C2 IP地址每隔几周更改一次,但与此IP地址关联的域列表却在不断增长。”

随着APT技术的不断发展,企业必须保持警惕,员工要警惕他们的电子邮件是否存在网络钓鱼企图,并在打开来自未知发件人的电子邮件和附件时保持谨慎。

稿源:HackerNews.cc

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 把最好的精神食粮奉献给人民 7904306

- 2 DeepSeek评中国最宜居城市 7973553

- 3 网友呼吁《难哄》下架 7888672

- 4 手机国补满月 持续点燃消费热潮 7756783

- 5 民警建议家里不要安装摄像头 7696564

- 6 《哪吒2》票房破128亿 7516958

- 7 #平台为骑手缴社保外卖员们怎么看# 7476422

- 8 颜宁拟获中国女性至高荣誉 7320495

- 9 7旬老太网恋1个月被骗111万 7218993

- 10 父母车祸轻微伤 女子跪谢爱车护主 7112542

![万茜 奥特曼说要相信光[奥特曼] ](https://imgs.knowsafe.com:8087/img/aideep/2022/6/18/043342afd889a8a085de1d191da4e58e.jpg?w=204)

ksbugs

ksbugs